- SSH es el estándar para acceso remoto seguro y transferencia cifrada

- Combina cifrado simétrico, asimétrico y funciones hash para máxima protección

- El uso de claves SSH reemplaza contraseñas y facilita la gestión automatizada

- SSH tiene aplicaciones clave en administración, despliegue y gestión cloud

El ámbito de las conexiones remotas seguras es uno de esos temas de informática y redes con los que toda persona que quiera adentrarse en la administración de sistemas termina topándose tarde o temprano. De todos los protocolos existentes para la gestión de servidores y el acceso a recursos a través de Internet, hay uno que se ha impuesto durante años por su fiabilidad y seguridad: SSH. Ya sea porque te has topado con el comando al buscar información sobre cómo administrar un VPS, porque te suena de oídas en foros de programadores o, directamente, porque te lo han pedido en el trabajo, dominar qué es exactamente SSH y cómo sacarle partido puede ser clave si manejas sistemas, servicios web o simplemente quieres mejorar la seguridad de tus conexiones.

Seguro que en algún momento te han hablado de SSH como la forma recomendada de conectar con un servidor mediante consola o terminal, operando casi como si estuvieras delante de la pantalla del ordenador remoto. Pero esta herramienta va mucho más allá de ser una simple puerta de acceso, ya que marca la diferencia entre las conexiones expuestas y vulnerables y las que protegen tanto tus datos como tu identidad digital. En este artículo hacemos un repaso exhaustivo a todo lo que necesitas saber sobre SSH: desde sus orígenes y funcionamiento hasta las técnicas de cifrado que emplea, consejos prácticos para usarlo en distintos sistemas y las ventajas que aporta para la automatización y la gestión remota en entornos profesionales y domésticos.

¿Qué es SSH y en qué consiste Secure Shell?

SSH proviene del término inglés Secure Shell, y se refiere a un protocolo de red diseñado para permitir la administración remota, conexiones seguras y transferencia protegida de archivos entre dos dispositivos conectados a través de una red insegura, típicamente Internet. En la práctica, es la herramienta de referencia para que un usuario pueda controlar y modificar servidores de forma remota mediante una línea de comandos, empleando para todo ello técnicas avanzadas de cifrado y autenticación.

Una de las principales virtudes de SSH es que todas las comunicaciones están cifradas, lo que evita interceptaciones, robo de credenciales o manipulación de comandos y archivos durante las sesiones. Funciona en modo cliente-servidor: el usuario (cliente) inicia una conexión a un sistema remoto que tiene activado y configurado el servicio SSH (servidor). A partir de ahí, el canal de comunicación se cifra y toda la interacción (comandos, transferencias de archivos, intercambio de credenciales) queda protegida.

Con SSH se consiguió sustituir protocolos antiguos e inseguros como Telnet, Rlogin o FTP, que enviaban datos y credenciales en texto plano. Gracias a SSH, las sesiones de administración remota y transferencia de datos pasaron a un estándar seguro y mucho más difícil de vulnerar, haciendo de su uso una práctica fundamental en servidores, dispositivos de red, sistemas de almacenamiento y aplicaciones cloud.

¿Por qué es importante usar SSH?

Hoy en día, la exposición de un sistema mediante cualquier protocolo no cifrado representa una vulnerabilidad grave. SSH no sólo protege la confidencialidad de las credenciales de usuario, sino que además asegura la integridad de los datos transmitidos, previniendo ataques de interceptación (sniffing), manipulación (tampering) y suplantación (spoofing).

Su facilidad de integración y la disponibilidad en prácticamente todas las plataformas (Linux, Windows, macOS, servidores y dispositivos de red) lo han consolidado como la herramienta estándar en la administración TI, automatización de tareas, despliegue de servicios y gestión de infraestructuras modernas. Además, SSH permite controlar servidores sin estar físicamente al lado, ejecutar scripts, mover archivos y crear túneles seguros para otras aplicaciones que también requieren protección adicional.

Orígenes y evolución de SSH

La creación de SSH se remonta a mediados de los años 90 de la mano de Tatu Ylönen, ingeniero finlandés que diseñó la primera versión para dar una alternativa segura a sistemas como Telnet y los famosos r-commands (rlogin, rsh, etc.), que por entonces dominaban la administración remota pero presentaban grandes fallos de seguridad.

La aceptación fue tan rápida que pronto hubo varias versiones e implementaciones, como la famosa OpenSSH (nacida en 1999 en el ecosistema OpenBSD) y la implantación de SSH como estándar en la mayoría de distribuciones de sistemas Unix y Linux, así como en routers, dispositivos embebidos y servidores corporativos. Actualmente existen dos versiones principales:

- SSH v1: Utilizaba algoritmos patentados y presentaba vulnerabilidades conocidas (como ataques de replay y fallos en el intercambio de claves). Hoy está prácticamente obsoleto y se desaconseja su uso por motivos de seguridad.

- SSH v2: Es la versión moderna, emplea algoritmos criptográficos mucho más consolidados y seguros, mejoras clave en el intercambio de claves y es el estándar en todas las implementaciones formales (como y SSH Communications Security).

Características técnicas y funcionalidades principales de SSH

Además del acceso a terminal, SSH presenta una serie de funciones cada vez más extensas gracias a su diseño modular y a la adopción generalizada por parte de la industria.

- Acceso remoto seguro a consola o terminal: Lo más habitual es conectar con un servidor mediante la terminal, obteniendo un shell interactivo para ejecutar comandos, gestionar procesos, editar archivos y realizar cualquier tarea administrativa.

- Transferencia de archivos cifrada: SSH también permite mover archivos entre sistemas de forma segura usando herramientas integradas como scp (Secure Copy) y sftp (SSH File Transfer Protocol), aislando el tráfico frente a espionaje o manipulación.

- Túneles SSH y port forwarding: Se pueden crear canales cifrados para proteger aplicaciones o servicios inseguros (como bases de datos o escritorios remotos), evitando así exponer puertos delicados directamente a Internet.

- Automatización de tareas y despliegues: SSH se integra fácilmente con sistemas de administración, automatización y despliegue continuo como , permitiendo gestionar cientos de servidores desde una sola máquina.

- Gestión remota de dispositivos de red: Routers, switches, firewalls, sistemas de almacenamiento: la mayoría hoy incluyen soporte SSH para administración remota, cambios de configuración, monitorización y resolución de incidencias.

Principios de funcionamiento y arquitectura cliente-servidor

El protocolo SSH sigue una arquitectura cliente-servidor que, en términos prácticos, se traduce en que el usuario final (cliente) utiliza un programa de terminal para conectar con el servidor objetivo, que debe tener el servicio SSH activo y escuchar en el puerto correspondiente (por defecto, el 22 TCP, aunque puede configurarse en otro).

Desde el punto de vista técnico, la conexión SSH pasa por una doble negociación:

- Negociación y acuerdo de métodos de cifrado: Cliente y servidor intercambian información sobre los algoritmos que soportan y acuerdan cuáles van a usar durante la sesión.

- Autenticación: El cliente se identifica mediante usuario y contraseña o, preferentemente hoy en día, mediante claves criptográficas públicas y privadas (par de claves SSH).

Una vez cumplidas estas etapas, toda la sesión queda cifrada y el usuario disfruta de control total (según los permisos concedidos) sobre la máquina remota.

Profundizando en los métodos de cifrado y autenticación de SSH

El pilar básico de la seguridad SSH reside en el cifrado de las comunicaciones. Este cifrado protege tanto los comandos y resultados transmitidos como las credenciales y los archivos transferidos. SSH utiliza tres tecnologías principales para conseguirlo:

Cifrado simétrico

Este es el método de cifrado predominante durante la sesión. Se utiliza una clave secreta compartida entre cliente y servidor para cifrar y descifrar todos los datos. La clave nunca se transmite como tal sino que se genera mediante algoritmos de intercambio seguros (por ejemplo, Diffie-Hellman), de modo que incluso aunque alguien intercepte las comunicaciones, no podría derivar la clave ni descifrar el contenido.

El cliente y el servidor negocian qué algoritmo simétrico utilizar (AES, Blowfish, CAST128, etc). Una vez acordado y generada la clave de sesión, toda la comunicación queda protegida bajo dicho cifrado simétrico. Cada vez que se inicia una sesión, se crea una nueva clave, garantizando que las sesiones sean independientes y no se puedan correlacionar fácilmente.

Cifrado asimétrico

Este mecanismo utiliza dos claves separadas pero matemáticamente relacionadas: clave pública y clave privada. Aunque la clave pública se puede compartir libremente (por ejemplo, publicándola en un servidor al que se quiere acceder), la clave privada debe mantenerse protegida y nunca salir del dispositivo del usuario. Su principal función en SSH es durante el proceso de autenticación y en la inicialización de la sesión segura, permitiendo saltarse las contraseñas tradicionales y estableciendo una autenticación mucho más robusta.

En términos prácticos, el servidor almacena la clave pública del usuario autorizado y, al establecerse la conexión, desafía al usuario a demostrar que posee la clave privada correspondiente. Si el reto se resuelve correctamente, la autenticación se completa y el usuario accede al sistema remoto. Esta técnica se ha consolidado como la mejor práctica para evitar ataques de fuerza bruta y minimizar los riesgos relacionados con contraseñas débiles o filtraciones accidentales.

Hashing

Más allá del cifrado, SSH utiliza funciones de hash criptográfico para garantizar la integridad de los mensajes. Los hashes, por definición, son cadenas de longitud fija generadas a partir de los datos originales mediante algoritmos diseñados para ser irreversibles en la práctica (es decir, no se puede recuperar la información original a partir del hash). Esto permite detectar rápidamente si algún dato transmitido ha sido alterado, ya que el receptor puede calcular su propio hash y compararlo con el recibido.

SSH emplea técnicas como HMAC (Hash-based Message Authentication Code) para añadir una capa extra: cada mensaje incluye un MAC que, durante el proceso de recepción, se comprueba como medida antimanipulación. Si el hash no coincide, el mensaje es descartado por considerarse alterado, lo que ayuda a prevenir ataques de interceptación o alteración intermedia.

Etapas del proceso de conexión SSH: paso a paso

1. Negociación y acuerdo de cifrado

Cuando el usuario inicia una conexión SSH, el cliente y el servidor intercambian información acerca de los algoritmos y versiones de cifrado que soportan. El objetivo es consensuar el método de cifrado más robusto soportado por ambos sistemas. Esta primera comunicación también valida la identidad del servidor (típicamente comparando la huella digital del host contra listados previos). Si no hay ningún conflicto, se puede pasar al siguiente paso.

2. Creación de la clave simétrica compartida

Utilizando el algoritmo Diffie-Hellman o similares, cliente y servidor calculan una clave simétrica única y efímera para la sesión. Este proceso se realiza de modo que nunca se transmite la clave real por la red, dificultando que alguien la capture y la use para descifrar la comunicación.

3. Autenticación del usuario

Con el canal protegido, llega el momento de la autenticación. Lo habitual es usar usuario y contraseña cifrados, aunque en entornos más profesionales es frecuente emplear claves públicas y privadas. El servidor lanza un desafío cifrado y sólo quien tenga la clave privada correspondiente puede responder correctamente. Si se verifica la respuesta, el acceso se concede.

4. Inicio de sesión y control remoto

Ya establecida la sesión cifrada, el usuario puede ejecutar comandos, transferir archivos y administrar la máquina remota bajo un canal seguro que evita espionajes o modificaciones.

Utilidades prácticas de SSH en administración y desarrollo

La versatilidad de SSH ha llevado a que sea utilizado para mucho más que un simple acceso a la terminal remota:

- Gestión total del sistema a distancia: Desde actualizaciones, instalación de software, administración de bases de datos, comprobaciones de seguridad o resolución de incidencias.

- Copias de seguridad automatizadas y transferencias seguras de datos entre servidores gracias a scp y sftp.

- Desarrollo web y despliegue continuo: Herramientas como se apoyan en conexiones SSH para desplegar aplicaciones y gestionar actualizaciones.

- Acceso seguro a servicios internos: Con la creación de túneles SSH para acceder a bases de datos, paneles de control o servicios restringidos sin abrir puertos peligrosos.

- Administración de dispositivos de red y sistemas cloud: Desde switches, firewalls y routers hasta entornos virtuales, todos pueden gestionarse mediante SSH.

- Automatización de tareas programadas usando scripts que aprovechan la autenticación basada en claves y comandos SSH.

Cómo conectarse por SSH desde diferentes sistemas operativos

El acceso a SSH varía según el sistema operativo, pero en general es sencillo si sigues estos pasos:

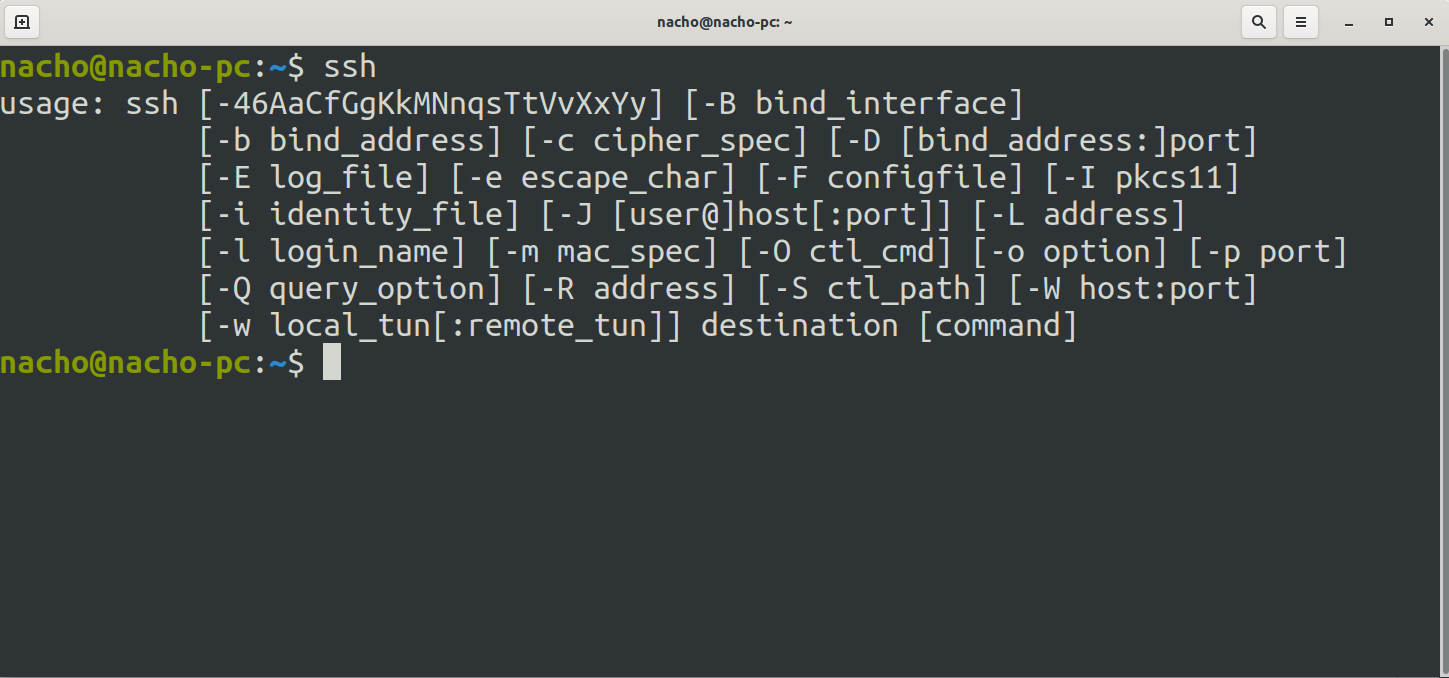

En Linux y macOS

Basta con abrir una terminal y usar ssh usuario@servidor. La conexión solicitará la contraseña (si no tienes clave autorizada) y, una vez validada, tendrás control completo sobre el sistema remoto.

En Windows

Tradicionalmente, Windows no incluía cliente SSH por defecto, pero ahora herramientas como o la integración en PowerShell permiten conexiones SSH de forma nativa o mediante aplicaciones externas.

Métodos de autenticación en SSH: contraseñas y claves SSH

El método de autenticación es una pieza clave. Aunque se puede usar una contraseña simple, lo recomendable es solicitar autenticación mediante claves públicas y privadas, que ofrecen mayor seguridad y automatización. La configuración habitual consiste en:

- Generar en la máquina local un par de claves con ssh-keygen.

- Subir la clave pública al servidor y agregarla en ~/.ssh/authorized_keys.

- Al conectar, el servidor desafía al cliente a demostrar que posee la clave privada correspondiente. Si el reto se resuelve correctamente, la autenticación se completa y el usuario accede al sistema remoto.

SSH en el desarrollo web cloud y aplicaciones empresariales

El crecimiento de la nube ha potenciado el uso de SSH para gestionar servidores virtuales, instancias y servicios distribuidos. Plataformas como AWS o Google Cloud fomentan el uso de claves SSH y limitan el acceso mediante reglas de firewall para garantizar mayor seguridad.

Además, SSH se integra con soluciones de despliegue continuo, monitoreo y orquestación, permitiendo ejecutar comandos remotos, desplegar actualizaciones y sincronizar repositorios de forma eficiente. La creación de túneles seguros ayuda a minimizar la exposición de servicios internos en arquitecturas modernas.

Mecanismos adicionales de seguridad y buenas prácticas

- Desactivar el acceso por contraseña: En servidores, modificar la configuración para solo permitir conexiones mediante claves SSH.

- Limitar el acceso mediante firewalls: Restringir el puerto SSH solo a direcciones IP autorizadas o mediante VPN.

- Auditar y mantener logs: Revisar registros de conexión para detectar accesos sospechosos o intentos fallidos.

- Gestionar claves de forma eficiente: Asignar diferentes claves a usuarios y revocarlas cuando sea necesario.

- Actualizar el software: Mantener SSH y sus librerías actualizadas para prevenir vulnerabilidades.

Comparativa entre SSH y otros protocolos: Telnet, FTP y compañía

SSH surge con la finalidad de sortear las limitaciones de otros sistemas de administración y transferencia, que envían datos en texto plano.

- Telnet y rlogin transmiten credenciales y comandos sin cifrado, por lo que son vulnerables.

- FTP clásico tampoco cifra sus datos, exponiendo credenciales y archivos.

- SSH, en cambio, cifra todo el tráfico, protegiendo la confidencialidad y la integridad durante la transmisión.

Otras aplicaciones y utilidades avanzadas de SSH

- SSH Agent: Gestiona múltiples claves privadas y facilita su uso durante sesiones.

- SSHFS: Monta sistemas de archivos remotos como unidades locales, simplificando la gestión de archivos.

- Forwarding de X11: Permite ejecutar aplicaciones gráficas en servidores remotos y visualizarlas localmente.

- Combinación con VPN: SSH puede usarse junto con VPN para fortalecer aún más la seguridad en entornos sensibles.

Pautas para gestionar claves SSH y mejorar la seguridad

Es crucial proteger la clave privada. Algunas recomendaciones clave:

- No compartir ni almacenar en lugares inseguros.

- Proteger la clave con una contraseña fuerte para evitar accesos no autorizados si el archivo fuera comprometido.

- Rotar y revocar claves periódicamente para mantener la seguridad.

- Monitorear registros de acceso para detectar actividades sospechosas.

Falsos mitos y dudas frecuentes sobre SSH

Al aprender y usar SSH surgen muchas dudas comunes:

- ¿Es inviolable? Ningún sistema es 100% seguro, pero una configuración adecuada hace de SSH una de las herramientas más seguras.

- ¿Qué puerto usa? En general, el puerto 22 TCP, aunque en entornos seguros se puede cambiar para reducir ataques automatizados.

- ¿Se puede usar junto a otros sistemas de seguridad? Sí, combina bien con VPN, autenticación en dos pasos y firewalls para reforzar la protección.

- ¿Sirve en Windows? Sí, con herramientas como PowerShell o PuTTY, y también de forma nativa en versiones recientes.

- ¿Se ven las contraseñas o comandos? No, toda la comunicación está cifrada desde el inicio.

- ¿Es compatible con autenticación de doble factor? Sí, existen implementaciones que añaden esa capa adicional de seguridad.

SSH continúa siendo fundamental en la gestión remota segura, desde tareas básicas hasta configuraciones en la nube avanzada. Su resistencia a ataques, la automatización posible y su compatibilidad con diferentes plataformas lo mantienen como una de las herramientas más relevantes para administradores y desarrolladores, ayudando a proteger los datos y conexiones en cualquier ámbito.

Expertos en software, desarrollo y aplicación en industria y hogar. Nos encanta sacar todo el potencial de cualquier software, programa, app, herramienta y sistema operativo del mercado.